Capturer des trames avec Wireshark

Rappel : Logiciel Wireshark

Wireshark est un analyseur de paquets libre et gratuit. Il est utilisé dans le dépannage et l'analyse de réseaux informatiques, le développement de protocoles, l'éducation et la rétro-ingénierie.

On peut l'utiliser sur tous les systèmes d'exploitation : https://www.wireshark.org/

Pour fonctionner, il doit avoir les droits super-administrateur afin d'accéder aux interfaces réseaux.

Sur Linux, on peut faire en sorte que certains utilisateurs puissent le faire fonctionner avec ces 2 commandes suivies d'un redémarrage de session :

sudo dpkg-reconfigure wireshark-common sudo usermod -a -G wireshark $USER

Texte légal : Mode d'emploi

Au démarrage du logiciel, on voit les interface réseau s'afficher, on choisira celle que l'on veut analyser.

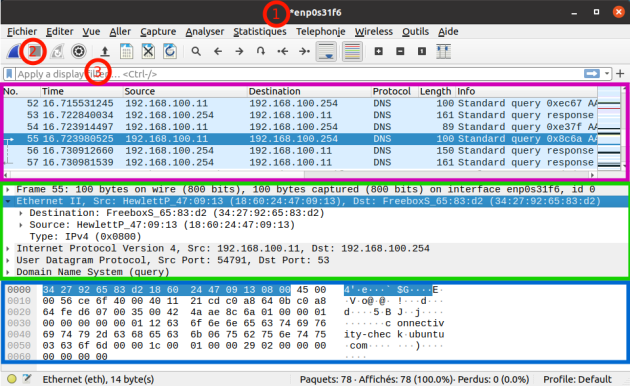

-1- représente l'interface en cours d'acquisition, ici, une interface Ethernet

-2- permet de lancer l'acquisition, la stopper...

-3- permet de filtrer avec des mots clés. Voici quelques exemples :

Désignation | Filtre associé |

|---|---|

Segments TCP uniquement | tcp |

Paquets relatifs à TCP uniquement | ip.proto == 0x06 |

Adresse ip 192.168.0.1 ou 192.168.1.5 | ip.addr == 192.168.0.1 || ip.addr == 192.168.1.5 |

Trafic HTTP uniquement | http |

Segment TCP sauf sur port 80 | tcp && !(tcp.port == 80) |

Adresse Ethernet 00:FF:12:34:AE:FF | eth.addr == 00:FF:12:34:AE:FF |

Trafic 192.168.0.1 vers 197.168.10.5 | ip.src == 192.168.0.1 && ip.dst == 197.168.10.5 |

Trafic UDP entre ports 40 et 67 | udp && udp.port >= 40 && udp.port <=67 |

La fenêtre violette est l'affichage des trames,

La fenêtre verte est le détail d'une trame, lisible par un humain,

La fenêtre bleue est le détail d'une trame en hexadécimal.

Sur cette capture ci-dessus, on lit :

la trame n°55 est sélectionnée, bleu foncé dans la fenêtre violette

dans le détail en dessous de cette trame, on a sélectionné Ethernet II, src : HewlettP.... À part la première ligne qui sélectionne toute la trame, on retrouve les différentes couches du modèle TCP/IP.

dans la fenêtre bleue, on voit en bleu foncé l'équivalent en hexadécimal de ce qui a été sélectionné (Cf exercice précédent).

Complément : Détail d'une trame sur Wireshark

La première ligne ou niveau Frame correspond à une pseudo couche physique. À ce niveau, les informations disponibles sont : la quantité de bits capturés et la date de capture.

La deuxième ligne correspond à la couche Liaison du modèle TCP/IP. On y détaille le type et les champs de la trame et les adresses physiques.

La troisième ligne correspond à la couche Réseau. On y détaille les champs du protocole réseau reconnu : adresses logiques et indicateurs d'état.

La quatrième ligne correspond à la couche Transport. On y détaille les champs du protocole de transport reconnu : état de la connexion, numéros de ports utilisés et diverses options.

La cinquième ligne correspond à la couche Application. On y trouve les données utilisateur.

Réaliser un compte-rendu sur un document LibreOffice, avec des captures d'écrans.

Simulation : Manipulations en HTTP

Lancer Wireshark

Dans la case filtre, écrire http. Ainsi, on ne gardera que ce qui concerne les pages web. Ce filtrage peut être réalisé après avoir capturé !

Lancer un navigateur

Lancer la capture de votre carte réseau

Aller sur le site http://les.pages.perso.chez.free.fr/ (si vous souhaitez changer de site, bien prendre un site non sécurisé - non https - )

Stopper ensuite la capture et visualiser les trames échangées

Relancer la capture de trafic

Taper un mot dans le moteur de recherche que l'on trouve via le menu Rechercher et cliquer sur OK

Dans la fenêtre verte, trouver la ligne en lien avec la recherche dans un formulaire

Dans la fenêtre bleue, la zone correspondante apparaît en bleu. Dans ce code hexadécimal se cache votre MOT.

À vous de le retrouver en vous aidant d'un site de conversion ASCII/hexadecimal.

Autres protocoles

Supprimer le filtre

httpRetrouver d'autres protocoles de la couche Application du modèle TCP/IP[1]

Retrouver les échanges TCP[2] avant connexion au serveur interrogé.

Simulation : Manipulations en HTTPS

Reproduire la même procédure précédente mais avec un site en HTTPS, par exemple l'ENT : https://martiniere-diderot.ent.auvergnerhonealpes.fr/

Quel est le filtre utilisé ?

Arrivez-vous à retrouver le mot renseigné dans le moteur de recherche ?